Список литературы 10

В современном мире одной из наиважнейших проблем является проблема развития компьютерной преступности. Научно-техническая революция конца 20-го века привела к широкому использованию информационных технологий и зависимости общества от распространяемой информации через средства глобальной сети Интернет.

Первые персональные компьютеры появились на рынке в 1974 году. Доступная цена, компактность, удобство использования сделали ПК незаменимым помощником не только фирм и компаний, но и частных лиц. Это обстоятельство вызвало всеобщий ажиотаж в криминальной среде, так как появилось множество возможностей достижения преступных целей.

Компьютерные преступления являются одним из наиболее опасных видов преступлений. Они совершаются в самых разнообразных сферах жизни общества и представляют собой способ манипулирования деятельностью людей и подчинения их своей воле. Использование компьютерной техники с преступными намерениями ежегодно наносит ущерб, сопоставимый только с незаконным оборотом наркотиков и оружия.

Особое внимание правоохранительных органов к компьютерным преступлениям связано, прежде всего, с их глобализацией и интеграцией. Именно поэтому очень важно уметь мгновенно замечать и пресекать любую преступную деятельность в информационной среде, что более подробно изучают специалисты в области информационной безопасности.

В настоящее время информация является той движущей силой, которая предопределяет дальнейшее развитие общественных и экономических отношений во всем мире. В виду этого особенно важно сохранение ее достоверности и целостности. Компьютер как источник передачи информации должен поддерживать ее актуальность защищать от несанкционированного копирования и использования.

С усовершенствованием методов защиты от компьютерных преступлений, совершенствуются и способы их совершения: кража компьютерного оборудования, пиратское использование компьютерного обеспечения, хакерство, распространение вредоносных программ и компьютерное мошенничество.

Так как наличие достоверной информации способствует приобретению преимуществ ее обладателю перед конкурентами, а также дает возможность оценивать и прогнозировать последствия принятия решений, то проблема преступлений в информационной среде на сегодняшний день особенно актуальна.

- 1.Понятие компьютерного преступления и его особенности

- Вопрос 38. Особенности информационных правонарушений и их выявление

- Информационные преступления: виды, характеристика, составы преступлений и ответственность

- Какие существуют виды информационных преступлений

- Составы преступлений

- Методы борьбы с информационной преступностью

- Методы защиты

- Виды ответственности за информационные преступления по УК РФ

- Заключение

- Презентация на тему: Правовые нормы, относящиеся к информации, правонарушения в информационной

- Слайд 3: ВВЕДЕНИЕ

- Слайд 4: ВВЕДЕНИЕ

- Слайд 6: Правовые нормы, относящиеся к информации

- Слайд 7: Правовые нормы, относящиеся к информации

- Слайд 8: Правовые нормы, относящиеся к информации

- Слайд 9: Правовые нормы, относящиеся к информации

- Слайд 10: Правовые нормы, относящиеся к информации Законодательные акты РФ

- Слайд 11: Правовые нормы, относящиеся к информации

- Слайд 12: Правовые нормы, относящиеся к информации

- Слайд 13: Правовые нормы защиты информации

- Слайд 15

- Слайд 16

- Слайд 17

- Слайд 18: Правонарушения в информационной сфере Классификация компьютерных преступлений

- Слайд 20: Меры предупреждения правонарушений в информационной сфере

- Слайд 21

- Слайд 22: Меры предупреждения правонарушений в информационной сфере

- Слайд 23: Меры предупреждения правонарушений в информационной сфере

- Слайд 24: 1. Криптографическое закрытие информации

- Слайд 25: 2. Шифрование

- Слайд 26: 3. Аппаратные методы защиты

- Слайд 27

- Слайд 28: 4. Программные методы защиты

- Слайд 29

- Слайд 30

- Слайд 31: 6. Физические меры защиты

- Слайд 32

- Слайд 33: 7. Организационные меры

- Слайд 34

- Слайд 35: Причины защиты информации

- Слайд 36

- Слайд 37

- Слайд 38

- Слайд 39

- Слайд 40

- Слайд 41

- Последний слайд презентации: Правовые нормы, относящиеся к информации, правонарушения в информационной

- 📺 Видео

1.Понятие компьютерного преступления и его особенности

Компьютерное преступление — противозаконная деятельность, связанная с информационными ресурсами, при которой компьютер выступает либо как объект совершения преступления, любо как субъект непосредственного воздействия.

особенность компьютерных преступлений – это сложность в установлении состава преступления и решении вопроса о возбуждении уголовного дела. Компьютерная информация способна достаточно быстро изменять свою форму, копироваться и пересылаться на любые расстояния. Следствием этого являются трудности с определением первоисточника и субъекта совершения преступления.

Преступники в области информационных технологий – это не только высококвалифицированные специалисты в области компьютерной техники и программирования.

Зачастую субъектами компьютерных преступлений становятся обычные пользователи ПК, которые в силу недостаточного знания техники или желания бесплатно воспользоваться какой-либо программой, совершают незаконные действия, сами того не подозревая.

По статистике из каждой тысячи киберпреступлений, только семь совершаются профессионалами, которые характеризуются многократностью применения противоправных действий с целью достижения корыстных целей, а также непременным сокрытием состава преступления.

Информация как криминалистический объект имеет ряд специфических свойств: высокая динамичность, постоянное функционирование, возможность дистанционной работы и, безусловно,- возможность быстрого изменения и безвозвратного удаления большого объема данных. Последняя особенность является ключевой в понимании сущности компьютерных преступлений. Ведь, получив доступ к информации, киберпреступник может использовать все известные ему средства для манипулирования поведением объекта преступления.

https://www.youtube.com/watch?v=arpbrLvLasc

Особого внимания заслуживает сеть Интернет как средство распространения компьютерных преступлений. Очевидно, что возможности сети Интернет безграничны.

Каждый может прочитать интересную статью, посмотреть фильм, послушать музыку, скачать необходимую программу или же посидеть в социальных сетях. Общество становится зависимым от сети Интернет и попросту не представляет свою жизнь без него.

Этим охотно пользуются компьютерные преступники, внедряя всевозможные мошеннические программы в объекты, пользующиеся особой популярностью.

Огромную опасность представляют собой преступления, совершаемые через сеть Интернет в сфере государственных организаций, правительственных учреждений, экономики и операций на бирже, а также операций с денежными средствами обычных граждан.

Использование услуг банков через сеть Интернет таит в себе огромный риск: возможность безвозмездного перевода финансов на счет злоумышленника.

Именно поэтому следует особенно внимательно относиться к безопасности используемых программных обеспечений и использовать только проверенные сайты и программы, при этом периодически бороться с компьютерными атаками и предотвращать возможность их возникновения.

Вопрос 38. Особенности информационных правонарушений и их выявление

Видео:Виды правонарушенийСкачать

Информационные преступления: виды, характеристика, составы преступлений и ответственность

С постоянным развитием информационных технологий и появлением интернета, образовалось понятие «Информационные преступления». Оно касается преступлений совершенных в информационной среде, то есть, в глобальной сети. Они предусмотрены в законодательстве и уголовно наказуемы.

Дорогие читатели! Наши статьи рассказывают о типовых способах решения юридических вопросов, но каждый случай носит уникальный характер.

Если вы хотите узнать, как решить именно Вашу проблему — обращайтесь в форму онлайн-консультанта справа или звоните по телефону

+7 (499) 450-39-61

8 (800) 302-33-28

Это быстро и бесплатно!

Какие существуют виды информационных преступлений

Существует множество видов преступлений в сфере компьютерной информации, например:

- распространение вирусного программного обеспечения;

- кража конфиденциальных данных пользователей;

- кража чужих продуктов интеллектуальной деятельности;

- взлом чужих аккаунтов в социальных сетях;

- распространение неверной информации, клевета;

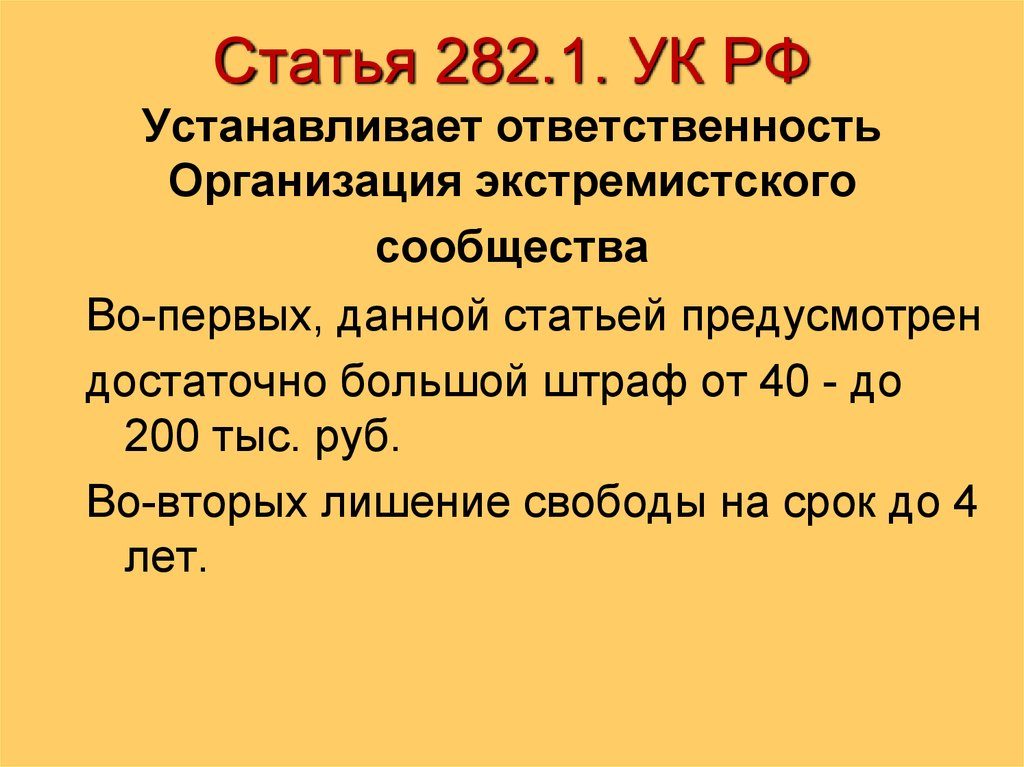

- разжигание межнациональной розни или провокация межрелигиозной вражды.

Подобное часто встречается в интернете. Еще один яркий пример — мошенничество. Оно в данной сфере на каждом шагу. Существуют тысячи сайтов, предлагающих услуги и обманывающих пользователей.

Внимание! Существует такой вид мошенничества, как интернет-аукционы. Вместе с обычными пользователями в них активное участие принимают продавцы, которые стремительно повышают ставки.

В США пользователям часто приходят на почту письма от мошенников, которые оповещают, что якобы кто-то пытается зарегистрировать доменное имя как у них, и срочно нужно его выкупить. А также нередко преступники пытаются похитить с компьютеров авторов их произведения.

Существуют разные виды информационных преступлений

Согласно Уголовному Кодексу Российской Федерации, преступлением в сфере компьютерной информации считаются действия, связанные с посягательством на информ. безопасность других лиц.

Опасность этого вида преступлений в том, что вследствие них могут повредиться автоматические компьютерные системы контроля и управления, может быть скопирована/украдена важная информация и прочее.

Составы преступлений

Основные составы прописаны в Уголовном Кодексе РФ. Давайте подробно их рассмотрим.

- Статья 272. Она подразумевает незаконное получение доступа к информации на носителе машинного типа, находящейся под охраной. Если подобное привело к утере информации с ЭВМ, ее копированию, блокированию, изменениям, нарушению работы компьютера, то совершивший подобное деяние будет наказан.

- Статья 273. Она подразумевает создание и активное распространение через интернет программ вредоносного характера, приводящих к уничтожению/копированию/изменению данных, а также выводящих из строя ЭВМ. Подробное уголовно наказуемо.

- Статья 274. Согласно этой статье, за некорректное использование электронно вычислительной техники лицом, обладающим доступом к ЭВМ, вследствие которого повредилась охраняемая информация, была подвержена изменениям или скопирована, то ему предусмотрено наказание. Подобное также является одним из составов преступления в сфере компьютерной информации.

Методы борьбы с информационной преступностью

Основные методы устранения преступлений в информационной сфере следующие:

- Совершенствование законодательства, принятие новых актов, связанных с информационной безопасностью.

- Применение организационных и инструментально-технических методов для защиты информации.

- Подготовка специалистов и организация служб, действия которых направлены на защиту информации в интернете.

- Создание определенных организаций, фондов и консультационных служб по проблемам безопасности в сфере информационных технологий.

- Предупреждение пользователей о возможных проблемах, связанных с информационной безопасностью и их последствиями, изучение гражданами определенных правовых норм.

Из этого можно сделать вывод, что технические методы, такие как шифрование и прочее, являются лишь меньшей частью от общего комплекса мер, связанных с информ. безопасностью.

https://www.youtube.com/watch?v=h8cb62kXURM

Важно делать уклон на изучение гражданами законодательства, касающегося преступлений в информационной среде. Необходимо через СМИ доносить до пользователей важную информацию по этому поводу.

Методы защиты

Средства защиты информации делятся на три группы:

- Физическая защита.

- Защита программными методами.

- Защита административного характера: охрана, план действий в случае возникновения непредвиденных ситуаций.

Информация в большей степени концентрируется в ЭВМ, что заставляет постоянно разрабатывать новые методы ее защиты. Это привело к появлению специалистов в этой области, задача которых разрабатывать новые системы защиты и внедрять их.

Устанавливать средства защиты нет смысла, пока не будет произведен анализ возможных рисков и потерь. При этом важно учитывать множество факторов и собирать данные.

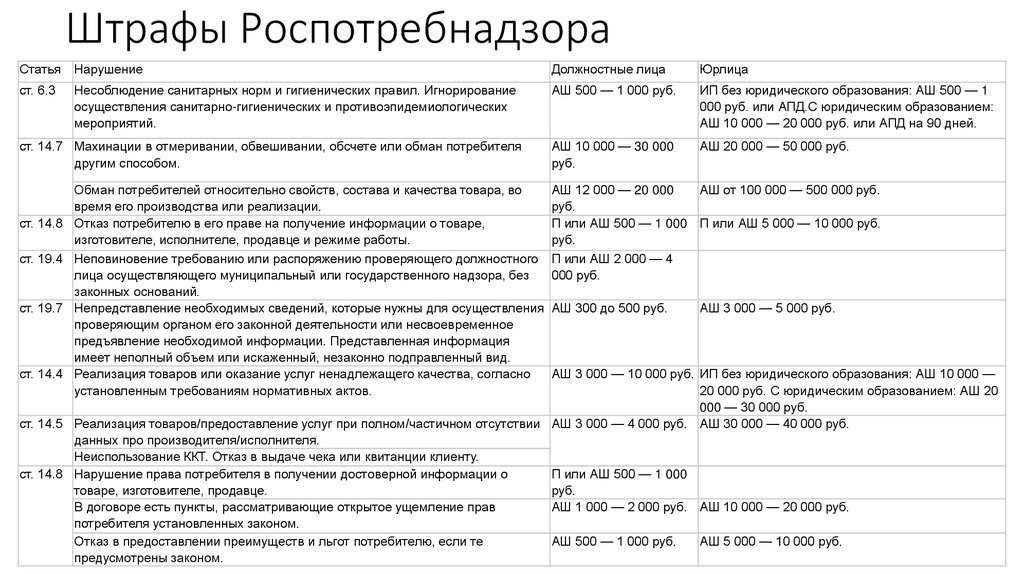

Виды ответственности за информационные преступления по УК РФ

В УК РФ предусмотрено три статьи, по которым рассматриваются подобные преступления.

Неправомерный доступ (ст. 272):

- штрафы от 200 до 500 зарплат или других доходов преступника за последние 2-5 месяцев;

- работы исправительного характера от 6 до 12 месяцев;

- лишение свободы сроком до 2 лет.

Если преступление совершено несколькими лицами, которые предварительно сговорились либо служебным лицом, обладающим доступом к информации, предусмотрены другие сроки наказаний:

Создание и распространение вирусного ПО (ст. 273 УК РФ):

- тюремное заключение от 3 до 5 лет и штрафы, сроком до 5 лет;

- лишение свободы до 7 лет, если не было тяжких последствий.

Некорректное использование Электронно-вычислительной техники (ст. 274 УК РФ):

- запрет на работу в государственных органах на определенных должностях сроком на 5 лет;

- принудительные работы от 180 до 240 часов;

- запрет на выезд из страны или города на 2 года;

- в случае тяжких последствий — лишение свободы до 5 лет.

В России дела с информационными преступлениями идут плохо, поскольку информация — объект нематериальный, доказать факт хищения, а тем более наказать за него, увы, непросто. Население РФ часто неграмотно в плане информационной безопасности, из-за чего преступления часто остаются не наказанными.

На западе глава о преступлениях в информационной сфере появилась еще в далеких 70-годах, а в Российской Федерации только с 1997 года. У нас еще нет достаточного опыта, чтобы эффективно пресекать подобные нарушения.

Заключение

Информационная безопасность — одна из актуальных тем на данный момент. Важно понимать, что информацию в интернете нужно хранить осторожно и заботиться об ее защите, знать как действовать в случае кражи, изменений и прочего.

Не нашли ответа на свой вопрос?

Узнайте, как решить именно Вашу проблему — позвоните прямо сейчас:

+7 (499) 450-39-61

8 (800) 302-33-28

Это быстро и бесплатно!

Видео:ВИДЫ ПРАВОНАРУШЕНИЙ | #обществознание #егэ #огэ #репетиторСкачать

Презентация на тему: Правовые нормы, относящиеся к информации, правонарушения в информационной

ВведениеПравовые нормы, относящиеся к информации.Правонарушения в информационной сфере.Меры предупреждения правонарушений в информационной сфере.

3

Слайд 3: ВВЕДЕНИЕ

Информация является объектом правового регулирования. Информация не является материальным объектом, но она фиксируется на материальных носителях.

4

Слайд 4: ВВЕДЕНИЕ

Принимая во внимание, что информация практически ничем не отличается от другого объекта собственности, например машины, дома, мебели и прочих материальных продуктов, следует говорить о наличии подобных же прав собственности и на информационные продукты.

5

Слайд 6: Правовые нормы, относящиеся к информации

Авторское право — отрасль гражданского права, регулирующая правоотношения, касающиеся интеллектуальной собственности.

7

Слайд 7: Правовые нормы, относящиеся к информации

Система источников авторского права представляет достаточно целостную совокупность законодательных актов, регулирующих авторские отношения, связанные с созданием и использованием произведений науки, литературы и искусства.

8

Слайд 8: Правовые нормы, относящиеся к информации

Право собственности состоит из трех важных компонентов:право распоряжения состоит в том, что только субъект — владелец информации имеет право определять, кому эта информация может быть предоставлена;право владения должно обеспечивать субъекту-владельцу информации хранение информации в неизменном виде. Никто, кроме него, не может ее изменять ;п раво пользования предоставляет субъекту-владельцу информации право ее использования только в своих интересах.

9

Слайд 9: Правовые нормы, относящиеся к информации

Любой субъект — пользователь обязан приобрести эти права, прежде чем воспользоваться интересующим его информационным продуктом.Любой закон о праве собственности регулирует отношения между субъектом-владельцем и субъектом-пользователем.Законы должны защищать как права собственника, так и права законных владельцев, которые приобрели информационный продукт законным путем.

10

Слайд 10: Правовые нормы, относящиеся к информации Законодательные акты РФ

Закон РФ №3523-I «О правовой охране программ для ЭВМ и баз данных» дает юридически точное определение понятий, связанных с авторством и распространением компьютерных программ и баз данных.

Он определяет, что авторское право распространяется на указанные объекты, являющиеся результатом творческой деятельности автора.

Автор имеет исключительное право на выпуск в свет программ и баз данных, их распространение, модификацию и иное использование.

11

Слайд 11: Правовые нормы, относящиеся к информации

Закон Российской Федерации №149-Ф3 «Об информации, информационных технологиях и защите информации » регулирует отношения, возникающие при:осуществлении права на поиск, получение, передачу и производство информации;применении информационных технологий;обеспечении защиты информации.

12

Слайд 12: Правовые нормы, относящиеся к информации

В 1996 году в Уголовный кодекс был впервые внесен раздел «Преступления в сфере компьютерной информации». Он определил меру наказания за некоторые виды преступлений, ставших распространенными:неправомерный доступ к компьютерной информации;создание, использование и распространение вредоносных программ для ЭВМ;умышленное нарушение правил эксплуатации ЭВМ и сетей.

13

Слайд 13: Правовые нормы защиты информации

В 2002 году был принят з акон «Об электронно-цифровой подписи», который стал законодательной основой электронного документооборота в России.В 2006 году вступил в силу закон №152-0Ф3 «О персональных данных » (рис.

2), целью которого является обеспечение защиты прав и свобод человека и гражданина при обработке его персональных данных (с использованием средств автоматизации или без использования таких) в том числе защиты прав на неприкосновенность частной жизни.

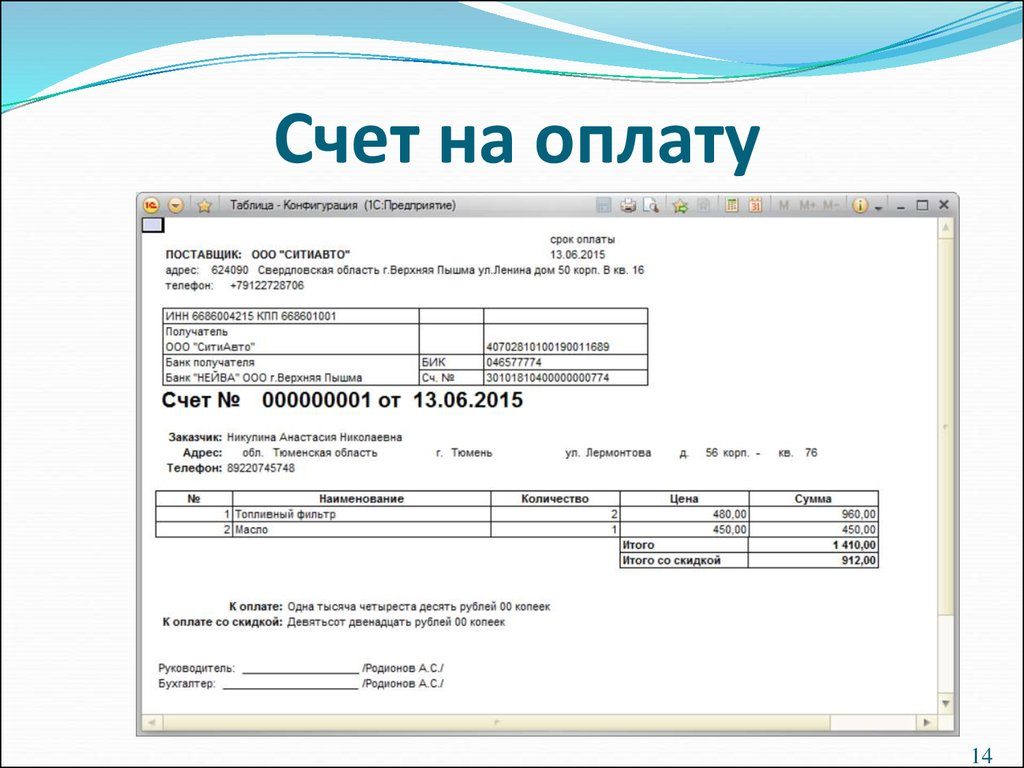

14

Слайд 15

Правонарушение – юридический факт (наряду с событием и действием), действия, противоречащие нормам права (антипод правомерному поведению).

Правонарушения всегда связаны с нарушением определенным лицом (лицами) действующей нормы (норм) ИП и прав других субъектов информационных правоотношений.

При этом эти нарушения являются общественно опасными и могут влечь для тех или иных субъектов трудности, дополнительные права и обязанности.Правонарушения в информационной сфере

16

Слайд 16

Преступления в сфере информационных технологий включают :распространение вредоносных вирусов;взлом паролей;кражу номеров кредитных карточек и других банковских реквизитов;распространение противоправной информации (клеветы, материалов порнографического характера, материалов, возбуждающих межнациональную и межрелигиозную вражду и т.п.) через Интернет.Правонарушения в информационной сфере

17

Слайд 17

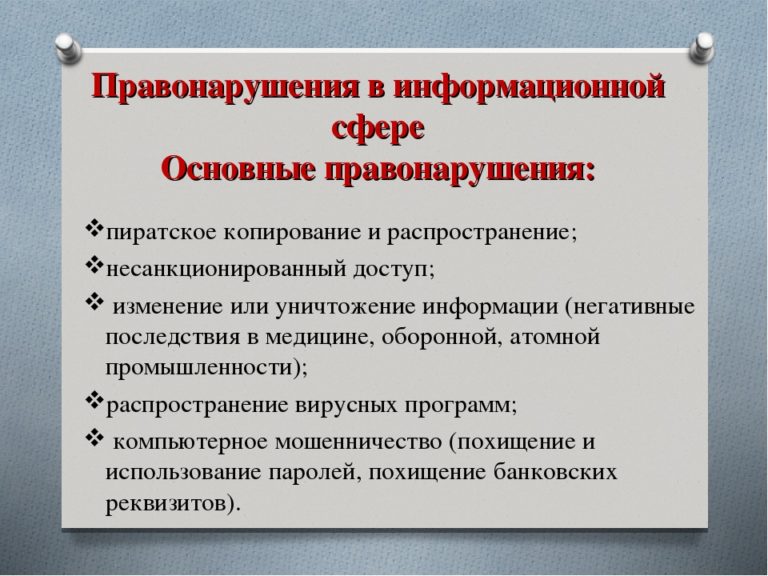

Правонарушения в информационной сфереОсновные правонарушения:пиратское копирование и распространение;несанкционированный доступ;изменение или уничтожение информации (негативные последствия в медицине, оборонной, атомной промышленности);распространение вирусных программ;компьютерное мошенничество (похищение и использование паролей, похищение банковских реквизитов).

18

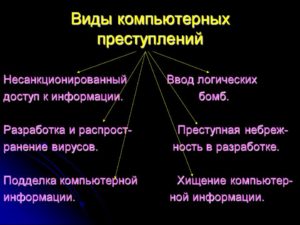

Слайд 18: Правонарушения в информационной сфере Классификация компьютерных преступлений

Преступления, связанные с вмешательством в работу ПКПреступления, использующие ПК в качестве «средства» достижения цели

19

Слайд 20: Меры предупреждения правонарушений в информационной сфере

К мерам относятся:охрана вычислительного центра;тщательный подбор персонала;исключение случаев ведения особо важных работ только одним человеком;наличие плана восстановления работоспособности центра после выхода его из строя;

21

Слайд 21

организация обслуживания вычислительного центра посторонней организацией или людьми;универсальность средств защиты от всех пользователей;возложение ответственности на лиц, которые должны обеспечить безопасность центра;выбор места расположения центра и т.п.Меры предупреждения правонарушений в информационной сфереК мерам относятся:

22

Слайд 22: Меры предупреждения правонарушений в информационной сфере

А так же:разработка норм, устанавливающих ответственность за компьютерные преступления, защиту авторских прав программистов, совершенствование уголовного и гражданского законодательства, а также судопроизводства.

23

Слайд 23: Меры предупреждения правонарушений в информационной сфере

Методы защиты информации:криптографическое закрытие информации;ш ифрование;аппаратные методы защиты;программное методы защиты;резервное копирование;физические меры защиты;организационные меры.

24

Слайд 24: 1. Криптографическое закрытие информации

выбор рациональных систем шифрования для надёжного закрытия информации;обоснование путей реализации систем шифрования в автоматизированных системах;разработка правил использования криптографических методов защиты в процессе функционирования автоматизированных систем;оценка эффективности криптографической защиты.

25

Слайд 25: 2. Шифрование

Шифрование заменой (иногда употребляется термин «подстановка») заключается в том, что символы шифруемого текста заменяются символами другого или того же алфавита в соответствии с заранее обусловленной схемой замены.

26

Слайд 26: 3. Аппаратные методы защиты

специальные регистры для хранения реквизитов защиты: паролей, идентифицирующих кодов, грифов или уровней секретности;генераторы кодов, предназначенные для автоматического генерирования идентифицирующего кода устройства;устройства измерения индивидуальных характеристик человека (голоса, отпечатков) с целью его идентификации;

27

Слайд 27

специальные биты секретности, значение которых определяет уровень секретности информации, хранимой в ЗУ, которой принадлежат данные биты;схемы прерывания передачи информации в линии связи с целью периодической проверки адреса выдачи данных.3. Аппаратные методы защиты

28

Слайд 28: 4. Программные методы защиты

идентификация технических средств (терминалов, устройств группового управления вводом-выводом, ЭВМ, носителей информации), задач и пользователей;определение прав технических средств (дни и время работы, разрешенные к использованию задачи) и пользователей;контроль работы технических средств и пользователей;регистрация работы технических средств и пользователей при обработки информации ограниченного использования.

29

Слайд 29

уничтожение информации в ЗУ после использования;сигнализации при несанкционированных действиях;вспомогательные программы различного значения: контроля работы механизма защиты, проставление грифа секретности на выдаваемых документах.4. Программное методы защиты

30

Слайд 30

з аключается в хранение копии программ в носителе: стримере, гибких носителей оптических дисках, жестких дисках;проводится для сохранения программ от повреждений ( как умышленных, так и случайных), и для хранения редко используемых файлов.5. Резервное копирование

31

Слайд 31: 6. Физические меры защиты

физическая изоляция сооружений, в которых устанавливается аппаратура автоматизированной системы, от других сооружений;ограждение территории вычислительных центров заборами на таких расстояниях, которые достаточно для исключения эффективной регистрации электромагнитных излучений, и организации систематического контроля этих территорий;

32

Слайд 32

организация контрольно-пропускных пунктов у входов в помещения вычислительных центров или оборудованных входных дверей специальными замками, позволяющими регулировать доступ в помещения;организация системы охранной сигнализации.6. Физические меры защиты

33

Слайд 33: 7. Организационные меры

мероприятия, осуществляемые при проектирование, строительстве и оборудовании вычислительных центров (ВЦ)мероприятия, осуществляемые при подборе и подготовки персонала ВЦ (проверка принимаемых на работу, создание условий при которых персонал не хотел бы лишиться работы, ознакомление с мерами ответственности за нарушение правил защиты);

34

Слайд 34

организация надежного пропускного режима;организация хранения и использования документов и носителей: определение правил выдачи, ведение журналов выдачи и использования;контроль внесения изменений в математическое и программное обеспечение;организация подготовки и контроля работы пользователей.7. Организационные меры

35

Слайд 35: Причины защиты информации

Резкое объемов информации, накапливаемой, хранимой и обрабатываемой с помощью ЭВМ и других средств автоматизации.Сосредоточение в единых базах данных информации различного назначения и различных принадлежностей.Резкое расширение круга пользователей, имеющих непосредственный доступ кресурсам вычислительной системы и находящимся в ней данных.

36

Слайд 36

Усложнение режимов функционирования технических средств вычислительных систем: широкое внедрение многопрограммного режима, а также режимов разделения времени и реального мира.Автоматизация межмашинного обмена информацией, в том числе и на больших расстояниях.Причины защиты информации

37

Слайд 37

В связи с возрастающим значением информационных ресурсов предприняты ряд правовых мер для их охраны и защиты. Многие черты информационного общества уже присутствуют в современной жизни развитых стран. Жизненно важной для общества становится проблема информационной безопасности действующих систем хранения, передачи и обработки информации.Заключение

38

Слайд 38

Компьютеры контролируют работу атомных реакторов, распределяют электроэнергию, управляют самолётами и космическими кораблями, определяют надёжность систем обороны страны и банковских систем, т.е.

используются в областях общественной жизни, обеспечивающих благополучие и даже жизнь множества людей. О важности проблемы информационно безопасности свидетельствуют многочисленные факты.

Более 80% компьютерных преступлений осуществляется через глобальную сеть Интернет, которая обеспечивает широкие возможности злоумышленникам для нарушений в глобальном масштабе.Заключение

39

Слайд 39

http:// emit.do.am/index/tema_1_2/0-46http:// tov2015.ucoz.ru/index/pravovye_normy/0-72http:// infourok.ru/komplekt_lekciy_po_uchebnoy_discipline_informatika_i_ikt-510940.htmБондаренко Е. А., Журин А. А., Милютина И. А.

Технические средства обучения в современной школе: Пособие для учителя и директора школы. / Под ред. А. А. Журина. – М.: «ЮНВЕС», 2004. – 416 с.Захарова И. Г. Информационные технологии в образовании: Учебн. пособие для высш. учебн. заведений. – М.: Издательский центр «Академия», 2005.

– 192 с.Список использованных информационных ресурсов

40

Слайд 40

Рис.1 Закон Российской Федерации №149-Ф3 «Об информации, информационных технологиях и защите информации»Рис.2 Закон №152-0Ф3 «О персональных данных»Приложение

41

Слайд 41

Табл. 1 Методы защиты информации

42

Последний слайд презентации: Правовые нормы, относящиеся к информации, правонарушения в информационной

СПАСИБО ЗА ВНИМАНИЕ!!!

📺 Видео

Обществознание 7 класс : Виды правонарушенийСкачать

Виды правонарушений (лекция)Скачать

Информационная безопасность. Основы информационной безопасности.Скачать

Виды правонарушений. Видеоурок по обществознанию 9 классСкачать

#6 Правонарушения - 1Скачать

Юридическая ответственность в ЕГЭ по обществознанию | ВалентинычСкачать

Специалист по информационной безопасности — кто это и как им стать | GeekBrainsСкачать

Правовое регулирование в информационной сфере | Информатика 10-11 класс #40 | ИнфоурокСкачать

Виды административных правонарушенийСкачать

Какие профессии есть в сфере информационной безопасностиСкачать

Всё административное право за семь минутСкачать

Административные правонарушения в области связи и информацииСкачать

Информатика 11 класс (Урок№18 - Информационное право и информационная безопасность.)Скачать

Какие бывают суды в РФ | Российская судебная системаСкачать

Законодательные требования РФ по информационной безопасности 2023 | Алексей ЛукацкийСкачать

Классный час. Состав правонарушения . Признаки и элементы состава правонарушения.Скачать

Доктрина информационной безопасности. Политика гос-ва в области инф-ой безопасностиСкачать

Преступления в сфере высоких технологий - Основные понятияСкачать